Methoden der Internet-Zensur durch HTTPS

Ich hatte ja neulich zum Umzug meiner Webseite auf einen neuen Server geschrieben, dass ich mich nicht so sonderlich wohl mit Verschlüsselung per HTTPS fühle.Nachtrag

Als ich meine Webseite bis Juni noch auf der alten Vereinsmaschine (ich hatte es zum Jubiläumsartikel beschrieben) laufen hatte, war mein Blog nur per HTTP ohne Verschlüsselung erreichbar. Darüber hatten sich eine Reihe von Lesern beschwert, weil es dann nicht vertraulich ist, es außerdem in vielen öffentlichen Netzwerken wie Flughäfen, Supermärkten und so weiter zu Sperrungen meiner Webseite kommt, mit der Angabe, ich betriebe hier eine Pornoseite. Ich hatte einmal einen Bericht über einen Aktworkshop in Prag und dabei ein paar Bilder unbekleideter Frauen gezeigt. Schrecklich. Sowas zieht – vorgeblich – weltweite Sperren nach sich, nicht auszudenken, wenn jemand mit dem Anblick einer nackten Frau konfrontiert würde. Mit ziemlicher Sicherheit nur ein Vorwand zur Zensur. Mit der TLS-Verschlüsselung von HTTPS wird dieses Sperren schwieriger, mit TLS 1.3 noch ein Stück mehr. Nur konnte ich HTTPS auf der alten Maschine nicht freischalten, weil die Kiste halt auch schon 8 Jahre alt war und die CPU die AES-Erweiterung noch nicht hatte, und die Kiste so schon heftig unter Last war.

Normalerweise setzt man Webseiten mit HTTPS auf und setzt dann noch eine Option („Strict-Transport-Security”), mit der sich der Browser merken würde, dass er für die angegebene Zeit (normalerweise nimmt man da einen Monat oder sowas) auf die Webseite nur noch per HTTPS zugreifen soll. Gibt man also unter normalen Umständen www.danisch.de ein, ohne https: davorzuschreiben dann geht der Browser unverschlüsselt auf die Webseite, bekommt vom Server einen Redirect auf https://www.danisch.de/, versucht es dann nochmal verschlüsselt, und bekommt dann die Antwort. Das ist natürlich ein Sicherheitsloch, weil der erste Schritt ja angreifbar wäre. Ein Fake-Server könnte ja auch direkt faule Webseiten oder einen anderen redirect ausliefern. Hat der Browser aber einmal so einen Strict-Transport-Security-Header bei einem früheren Zugriff bekommen, dann merkt der sich das und versucht es beim nächsten Mal erst gar nicht mehr über HTTP ohne Verschlüsselung. Da Leser aber typischerweise mehr als einmal im Monat meine Webseite lesen, wäre der Browser auf diese Weise permanent in einem Zustand, in dem er nur noch per HTTPS und nicht mehr unverschlüsselt zugreift.

Und darin liegt ein Problem.

Denn wie wir sehen, galoppiert in den USA und in Deutschland die Zensur. Ich benutze derzeit (kostenlose) Zertifikate von let’s encrypt, weil ich mich da auch nicht von einer teuren und jährlich zu bezahlenden CA abhängig machen will, der ich für jede Domain jährlich Geld in den Rachen werfen und mich deren Anforderungen aussetzen müsste.

Und die sitzen in den USA und sind politisch wohl auch korrekt.

Bedenkt man, welchen Zensurterror Facebook, Twitter, Google gerade ausüben, selbst Paypal fängt an, ungenehmen Leuten die Konten zu sperren, dann ist es eine Frage der Zeit, bis sie auch da unerwünschten Leuten einfach die Zertifikate sperren. Und dann steht man erst mal ohne HTTPS-Server da. Hat man dann noch eine Strict-Transport-Security-Option rausgegeben, dann geht erst mal gar nichts mehr. Dann läuft der Server, und trotzdem kann keiner drauf zugreifen.

Und die seltsamen Verhaltensänderungen in manchen Browsern bei der Zertifikatsprüfung, oft willkürlich und eigensinnig, sehen auch nach galoppierender Zensur aus.

Der konkrete Fall

Ein Leser weist mich gerade auf einen Fall hin, der danach stinkt.

Er könne mit keinem Browser mehr auf die Webseite http://itdz-berlin.de zugreifen. Alle würden das verweigern, ohne Möglichkeit, ein „ich will trotzdem” anzuklicken.

Was ich so jetzt erst mal nicht bestätigen kann, jedenfalls nicht mit allen Browsern.

Auch da ist es so, dass man per http den redirect auf https bekommt.

Mit Chrome-Browser, wget, curl kann ich völlig problemlos zugreifen.

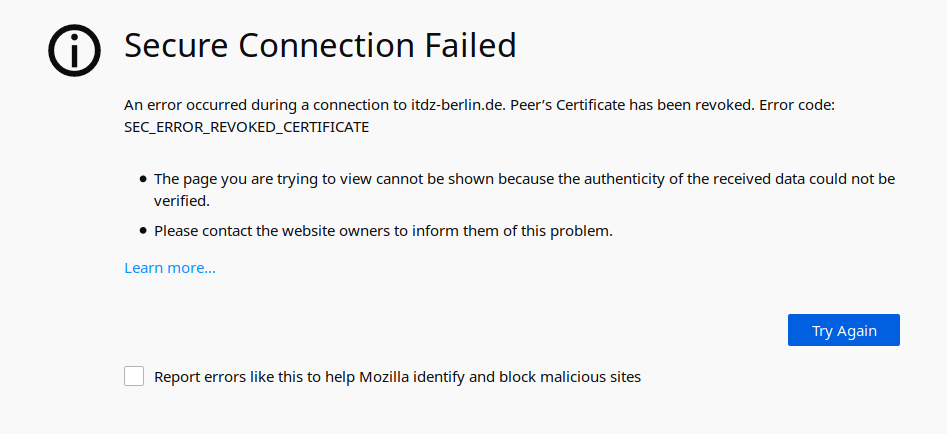

Aber Firefox reagiert tatsächlich so, wie vom Leser beschrieben:

Und tatsächlich: Anders als bei sonstigen Zertifikatswarnmeldungen bekomme ich hier keine Option „Ich hab’s verstanden, ich will trotzdem” zum Anklicken. Rein mit Firefox hätte ich erst mal keine Möglichkeit mehr, auf diese Webseite zuzugreifen.

Man müsste jetzt mal genauer untersuchen, woran das eigentlich liegt, ob es am Zertifikat oder am Browser oder an beidem liegt, aber beachtlich ist schon, dass es mit Chromium geht.

Bedenkt man dann noch, dass die Browser-Hersteller ja auch daran basteln, DNS durch DNS-über-HTTP zu ihren eigenen DNS-Servern zu ersetzen, ergeben sich da weitreichende Zensurmethoden am Browser selbst. Und wieder alles aus Amerika.

Nachtrag: Das ITDZ-Berlin ist übrigens das „IT-Dienstleistungszentrum Berlin.”

Willkommen beim IT Dienstleistungszentrum Berlin. Als kommunales IT-Unternehmen sind wir verantwortlich für die Digitalisierung Berlins – mit zahlreichen Leistungen für die Verwaltung und neuen Lösungen für die Bürgerinnen und Bürger der Hauptstadt.

Na, dann mal los…